¿Qué es la Defensa en Profundidad en ciberseguridad?

La defensa en profundidad en ciberseguridad (Defense in Depth – DiD) es una estrategia que consiste en aplicar múltiples capas de controles de seguridad —físicos, técnicos y administrativos— para proteger los activos de una organización.

El principio es simple pero poderoso:

Si una capa falla, existen otras capas que continúan protegiendo el sistema.

Ningún producto de seguridad por sí solo puede garantizar protección total frente al amplio espectro de amenazas actuales. Por ello, la seguridad moderna se diseña como un sistema de barreras sucesivas.

¿Por qué es necesaria la defensa en profundidad?

En el ámbito militar existe un concepto clave:

“Negociar espacio por tiempo.”

Cada capa de defensa puede ser superada, pero hacerlo toma tiempo. Ese tiempo permite:

-

Detectar el ataque.

-

Activar mecanismos de respuesta.

-

Contener la amenaza.

-

Minimizar el impacto.

En el entorno digital ocurre exactamente lo mismo. Un atacante puede vulnerar una protección, pero si enfrenta múltiples controles escalonados, aumenta la probabilidad de detección temprana y bloqueo.

¿Cómo funciona la Defensa en Profundidad (DiD)?

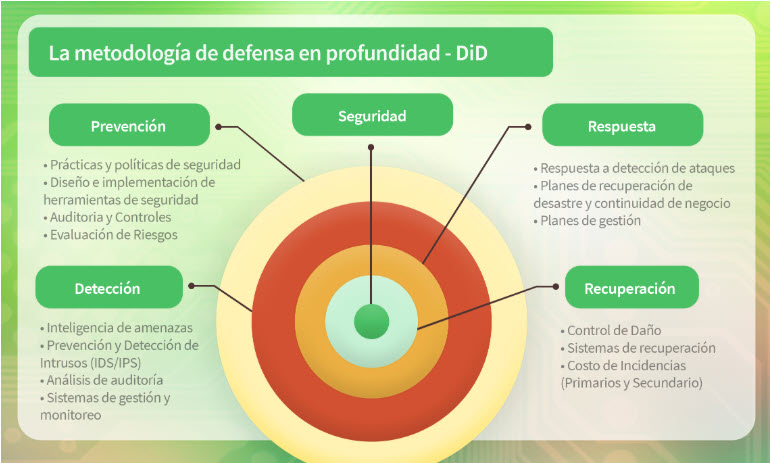

La metodología DiD se basa en controles organizados en capas y en cuatro grandes funciones operativas:

-

Prevención

-

Detección

-

Respuesta

-

Recuperación

Estas capas pueden representarse como círculos concéntricos donde el núcleo interno protege el activo crítico.

Tipos de controles en la Defensa en Profundidad

La defensa en profundidad combina tres grandes categorías de controles:

1. Controles Físicos

Protegen el entorno físico donde se alojan los activos.

Ejemplos:

-

Cámaras de seguridad.

-

Sistemas de alarma.

-

Control biométrico.

-

Reconocimiento facial.

-

Seguridad perimetral.

-

Control de acceso a centros de datos.

Su objetivo es evitar acceso físico no autorizado.

2. Controles Técnicos

Son mecanismos tecnológicos implementados mediante software o hardware especializado.

Ejemplos:

-

Firewalls.

-

Sistemas de detección y prevención de intrusiones (IDS/IPS).

-

Antivirus y EDR.

-

Segmentación de red.

-

Cifrado de datos.

-

MFA (Autenticación multifactor).

-

Sistemas SIEM.

-

Protección contra DDoS.

Estos controles buscan bloquear ataques, prevenir fuga de datos y reducir superficie de exposición.

3. Controles Administrativos

Se basan en políticas, procesos y procedimientos.

Ejemplos:

-

Políticas de seguridad.

-

Gestión de accesos privilegiados.

-

Manuales operativos.

-

Planes de continuidad del negocio.

-

Auditorías internas.

-

Capacitación en ciberseguridad.

Estos controles establecen el marco normativo y organizacional que guía el uso seguro de los sistemas.

Buenas prácticas dentro de la Defensa en Profundidad

Algunas prácticas esenciales incluyen:

-

Principio de mínimo privilegio.

-

Autenticación multifactor (MFA).

-

Segmentación de redes.

-

Monitoreo continuo.

-

Análisis de comportamiento.

-

Gestión de vulnerabilidades.

-

Copias de seguridad periódicas.

-

Pruebas de penetración.

Estas prácticas reducen significativamente la probabilidad de que un atacante logre avanzar dentro de la infraestructura.

Cyber Security Kill Chain: el modelo que explica cómo atacan los ciberdelincuentes

Para comprender cómo la defensa en profundidad bloquea amenazas, es necesario conocer el modelo Cyber Security Kill Chain.

Este modelo fue desarrollado por Lockheed Martin con base en estrategias militares adaptadas al entorno digital.

Su propósito es identificar las etapas que un atacante debe completar para lograr comprometer un sistema.

Las 7 fases del Cyber Security Kill Chain

1. Reconocimiento

El atacante recopila información sobre el objetivo.

Técnicas comunes:

-

OSINT.

-

Escaneo de puertos.

-

Consulta de registros de dominio.

-

Ingeniería social.

-

Búsqueda en redes sociales.

2. Armamento (Weaponization)

Se crea el vector de ataque:

-

Malware.

-

Ransomware.

-

Troyanos.

-

Exploits personalizados.

3. Distribución

Se entrega el vector de ataque:

-

Correos phishing.

-

Descargas maliciosas.

-

Dispositivos USB.

-

Sitios comprometidos.

4. Explotación

Se ejecuta el código malicioso aprovechando vulnerabilidades.

5. Instalación

El atacante establece persistencia:

-

Puertas traseras.

-

Creación de usuarios ocultos.

-

Tareas programadas.

6. Comando y Control (C2)

El atacante toma control remoto del sistema comprometido.

7. Acciones sobre los Objetivos

Se materializa el impacto:

-

Robo de datos.

-

Cifrado de información.

-

Exfiltración.

-

Sabotaje.

-

Extorsión.

¿Cómo la Defensa en Profundidad bloquea la Kill Chain?

La clave estratégica es interrumpir la cadena en cualquiera de sus fases.

Por ejemplo:

-

Controles de firewall pueden frenar distribución.

-

MFA puede bloquear explotación.

-

Sistemas EDR pueden detectar instalación.

-

Segmentación de red puede impedir movimiento lateral.

-

Backups pueden mitigar impacto final.

Mientras más capas existan, mayor probabilidad de detener la progresión del ataque.

Prevención, Detección, Respuesta y Recuperación

Un sistema maduro de defensa en profundidad no solo previene.

También:

-

Detecta comportamiento anómalo.

-

Responde rápidamente.

-

Recupera operaciones.

Esto reduce:

-

Tiempo de exposición.

-

Pérdidas financieras.

-

Daño reputacional.

-

Impacto regulatorio.

¿Es posible bloquear todos los ataques?

No.

Es técnicamente imposible garantizar bloqueo absoluto.

Sin embargo, la defensa en profundidad:

-

Reduce significativamente superficie de ataque.

-

Aumenta el costo para el atacante.

-

Minimiza impacto.

-

Mejora resiliencia organizacional.

En términos prácticos:

No se trata de ser impenetrable, sino de ser suficientemente resiliente.

Recuerda que…

La defensa en profundidad en ciberseguridad representa un cambio de paradigma: la seguridad no es un producto, es una arquitectura.

Al integrar controles físicos, técnicos y administrativos en múltiples capas, las organizaciones fortalecen su postura frente a amenazas cada vez más sofisticadas.

Combinada con el modelo Cyber Security Kill Chain, permite comprender cómo atacan los adversarios y dónde interrumpirlos.

En un entorno digital donde las amenazas evolucionan constantemente, la seguridad en capas ya no es una opción avanzada: es un requisito básico de supervivencia empresarial.